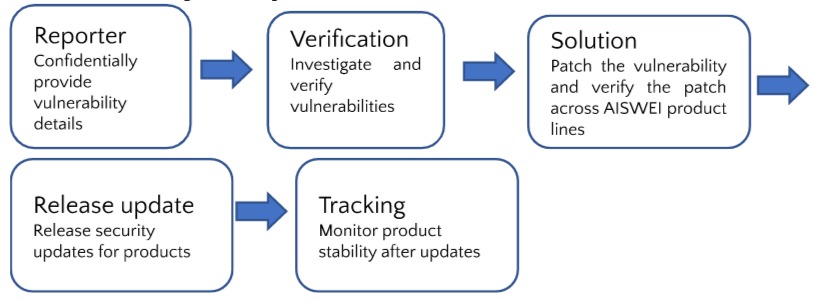

Prosess for respons på og offentliggjøring av sårbarheter

Rapporter sårbarhet

Du kan rapportere sikkerhetssårbarheter på følgende måte:

E-post

Safety@solplanet.net

Send inn sårbarheter online.

Responstid

Vi vil verifisere innen 3 virkedager etter mottak av rapporten og gjennomføre en første vurdering. Vurderingen vil være ferdig innen 7 virkedager, og sårbarheten vil bli utbedret eller en utbedringsplan vil bli utarbeidet.

Kritiske sårbarheter vil bli rettet innen 7 virkedager etter at vurderingen er fullført. Sårbarheter med høy og middels risiko vil bli fikset innen 30 virkedager. Sikkerhetsproblemer med lav risiko vil bli fikset innen 180 virkedager. Vær oppmerksom på at noen sårbarheter er avhengig av miljøet eller maskinvare. Den endelige responstiden vil bli bestemt i henhold til den faktiske situasjonen.

Støttesyklus for produktsikkerhetsoppdatering

For å beskytte kundene våre vil AISWEI tilby minst 3 års sikkerhetsoppdateringsstøtte for IOT-produkter. Hvis du tror du har oppdaget en sikkerhets- eller personvernsårbarhet som påvirker AISWEI-utstyr, programvare, tjenester eller webservere, ber vi deg om å rapportere det til oss. Vi oppfordrer alle til å rapportere problemer, inkludert sikkerhetseksperter, utviklere og kunder. AISWEI vil raskt og nøye adressere sikkerhetssårbarheter i produktene våre.

Kriterier for vurdering av sårbarhetsnivå

Følgende problemer er ikke sårbarheter:

1. Feil som ikke involverer sikkerhetsproblemer. Inkludert, men ikke begrenset til produktfunksjonelle defekter, uleselige nettsider, forvirrende stiler, gjennomgang av statiske filkataloger, programvarekompatibilitet og andre utfordringer.

2. Sårbarheter som ikke kan utnyttes. CSRF uten sensitive operasjoner, Unødvendig og unormal informasjonslekkasje, intranett IP-adresse/domenenavnlekkasje.

3. Andre problemer som ikke direkte kan reflektere sårbarheter. Inkludert, men ikke begrenset til, problemer som er ren gjetting.

Sårbarheter med lav risiko:

1. Sårbarheter som kan ha en viss påvirkning, men som ikke direkte gir enhetstillatelser eller truer datasikkerheten, for eksempel: mindre alvorlige informasjonslekkasjer, URL-omdirigeringer, vanskelig utnyttbare XSS-sårbarheter, og vanlige CSRF-sårbarheter.

2. Vanlig uautorisert operasjon. Inkludert, men ikke begrenset til feil direkte objektreferanser.

3. Vanlige logiske designfeil. Inkludert, men ikke begrenset til omgåelse av SMS-bekreftelseskode, omgåelse av e-postbekreftelse.

Middels risikosårbarheter:

1. Sårbarheten ved å direkte innhente brukeridentitetsinformasjon. Inkludert, men ikke begrenset til lagrede XSS-sårbarheter.

2. Vilkårlige smutthull i tekstoperasjonen. Inkludert, men ikke begrenset til fillesing, skriving, sletting, nedlasting og andre operasjoner.

3. Uautorisert tilgang. Inkludert, men ikke begrenset til, å endre brukerdata og utføre brukeroperasjoner ved å omgå restriksjoner.

Høyrisikosårbarheter:

1. Sårbarhet ved direkte å skaffe bedriftsservertillatelser. Inkludert, men ikke begrenset til, vilkårlig kommandoutførelse, opplasting av webshell, vilkårlig kodeutførelse, kommandoinjeksjon, ekstern kommandokjøring.

2. Logiske smutthull som har direkte og alvorlige konsekvenser. Inkludert, men ikke begrenset til, sårbarhet for endring av kontopassord.

3. Sårbarheter som direkte kan stjele brukeridentitetsinformasjon i batcher. Inkludert, men ikke begrenset til SQL-injeksjon.

4. Uautorisert tilgang. Inkludert, men ikke begrenset til omgåelse av autentisering for å få direkte tilgang til administratorens backenden, og svake passord i bakenden.

Kritiske risikosårbarheter:

1. Direkte tilgang til kjernesystemtillatelser. Sårbarheter som direkte kan sette intranettet i fare, inkludert, men ikke begrenset til: kommandoutførelse, fjernoverflytt og andre sårbarheter;

2. Sårbarheter som kan få et stort antall kjernebrukerdata;

3. Logiske smutthull som har direkte og alvorlige konsekvenser. Sårbarheter inkluderer, men er ikke begrenset til: alvorlige logiske feil, smutthull som kan oppnå en stor mengde fordeler og forårsake tap for bedrifter og brukere.